Marta Peirano a spanyol eldiario.es portál egyik igazgatóhelyettese; többek között technológiával és digitális művészettel foglalkozó újságíró. Több könyve jelent meg, köztük egy újságíróknak szánt bevezetés a kriptológiába: A kiberaktivista kis piros könyvének bevezetőjét Edward Snowden jegyzi. Peirano még múlt vasárnap foglalta össze a két nappal korábban indult vírustámadás tanulságait, cikkének fordítását közöljük, néhány kiegészítéssel.

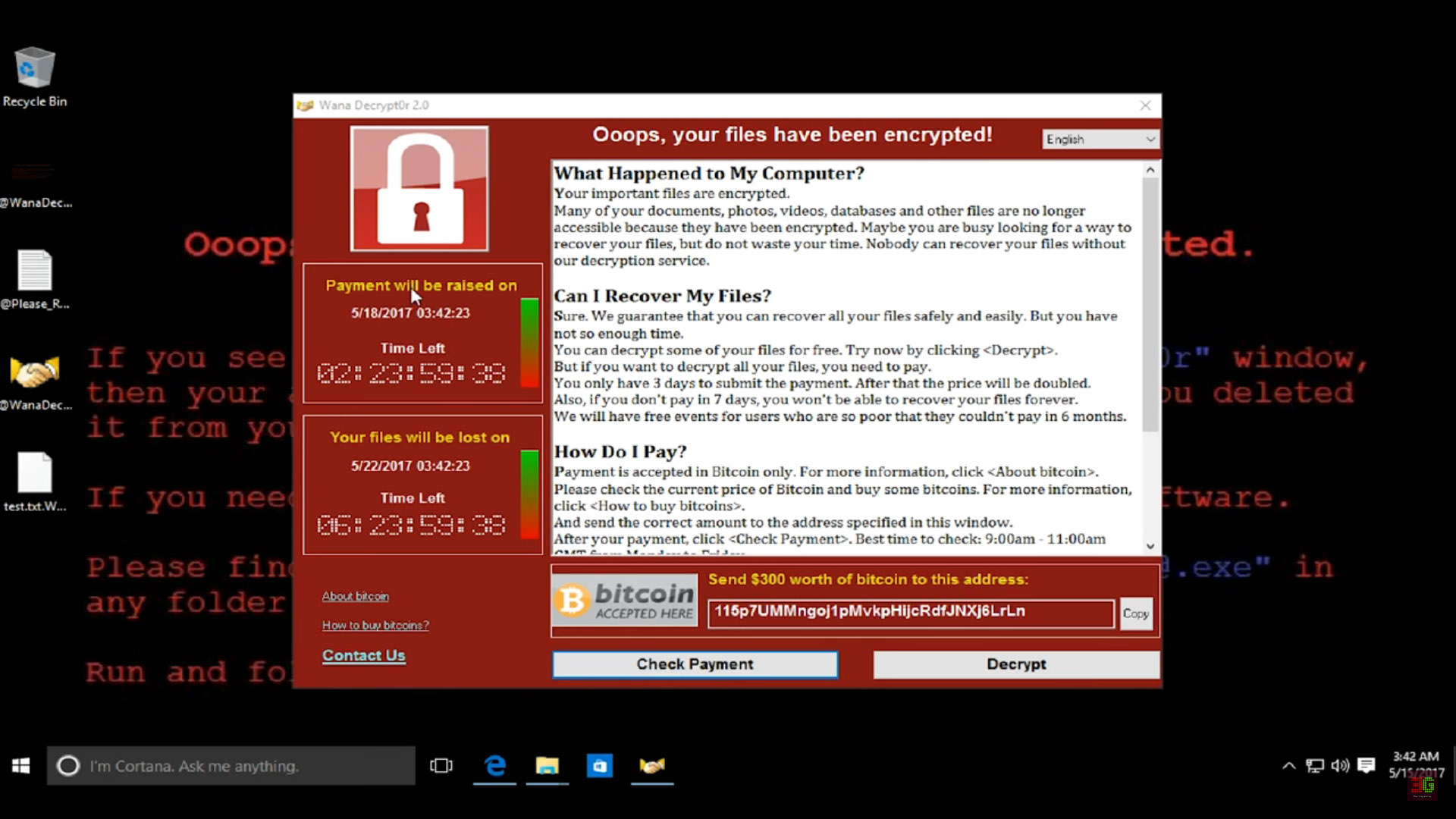

Kép forrása: YouTube, WannaCry demó

Május 12-e óta egy WanaCrypt0r 2.0 vagy WannaCry nevű zsarolóvírus számítógépek százezreit fertőzte meg több mint 70 országban, behatolva többek között az Egyesült Királyság állami kórházai, az orosz belügyminisztérium, a német állami vasúttársaság, az amerikai székhelyű, multinacionális szállítmányozó vállalat, a FedEx vagy a spanyol székhelyű telekommunikációs multi, a Telefónica rendszerébe is. A vírus behatolt a számítógépekbe, lekódolta a merevlemezt, és egy 300 dolláros váltságdíjat követelt annak felszabadításáért. Még nem tudunk mindent a támadásról, de néhány fontos dolgot tanulhatunk belőle – főleg azért, mert mindez nem utoljára történt.

1. A világ legveszélyesebb kártékony szoftverét nem terroristák és nem bűnözők, hanem az Egyesült Államok kormányzata alkotta meg. A WannaCry malware-t, amely továbbra is terjed a bolygón, az amerikai Nemzetbiztonsági Ügynökség (National Security Agency, NSA) tervezte, amely az amerikai védelmi minisztérium alá tartozik, és amely jelenleg Donald Trump fennhatósága alatt áll. És miután megalkotta a vírust, még a nyugati világ legerősebb, legfelkészültebb és legnagyobb költségvetéssel rendelkező ügynöksége sem volt képes azt lakat alatt tartani.

A WannaCry néven elhíresült zsarolóvírus valójában több részből áll: az egyik, kevésbé érdekes része az a program, amely titkosítja a felhasználó gépén lévő fájlokat, és a titkosítás feloldásáért váltságdíjat követel. Sokkal érdekesebb a másik része: az, amely lehetővé teszi, hogy a vírus egyik gépről a másikra terjedjen, ennek egyik összetevője az EternalBlue nevű, több Windows-verzió SMB-protokolljának sérülékenységét kihasználó program (exploit).

2016 augusztusában a magát „The Shadow Brokers”-nek nevező csapat több olyan, sérülékenységet kihasználó eszközt bocsátott aukcióra egy Twitter-üzenetben, amelyek vélhetően az Equation Grouphoz tartoznak. Az Equation Group egy legalább 2001 óta működő, feltételezetten az NSA-hez kötődő hackercsapat, bár egy idei WikiLeaks szivárogtatás alapján a név inkább kiberfegyverek egy csoportját jelöli.

Azóta a The Shadow Brokers több alkalommal szivárogtatott ki az NSA-hez köthető kiberfegyvereket. 2017 áprilisában kétszer is: először expliciten „válaszként” a Trump által elrendelt szíriai repülőtér elleni rakétatámadásra; majd április 14-én egy olyan csomag került nyilvánosságra, melyben többek között az EternalBlue exploit is megtalálható volt. Kevesebb mint egy hónappal később ezzel az eszközzel biztosította a terjedését a WannaCry zsarolóvírus. (F.K.)

Függetlenül attól, hogy hogyan jött létre, egy ilyen kód puszta létezése veszélyt jelent mindannyiunk számára. Épp ezért létezik egy törvény, amely arra kötelezi a nemzetbiztonsági szolgálatokat, hogy figyelmeztessék az olyan nagyvállalatokat, mint a Microsoft, ha sikerült rést találni a szoftvereiken. Megpróbálni titokban tartani egy kódot, amely több millió dollárt ér, egy olyan ügynökségben, ahol több százezer ember dolgozik, olyan, mintha a kezeddel próbálnád feltartóztatni a vízsugarat – nem fog menni, bármilyen nagy is a tenyered.

2. A megoldást nem az amerikai Nemzetbiztonsági Ügynökség fedezte fel, hanem egy 22 éves amatőr szörfös és kiberbiztonság szakértő, aki szüleivel él Nagy Britanniában. Úgy tűnik, az NSA annyira el van foglalva azzal, hogy támadó segédeszközöket tervezzen, hogy nincs ideje arra, hogy a védelmi tervet is felvázolja, mielőtt a vírusok elszabadulnak a labóratóriumából. Vasárnap a vírus még terjedőben volt, bár jóval lassabban, és több elemző is talált variánsokat, amelyekre már nem hatott a brit srác ellenszere.

Valódi információnk nyilván nincs és nem is lehet arról, hogy az amatőr és valójában érthetetlen módon beépített biztonsági kapcsolót, „kill switchet”, mellyel a WannaCry különböző verziói terjedésének két hullámát is leállították , megtalálta-e az NSA, más nemzetbiztonsági ügynökség vagy internetbiztonsági cég. De az nyilvánvaló, hogy a szolgálatok valójában ellenérdekeltek abban, hogy a sokak által használt szoftverek biztonságosak legyenek, hiszen így marad lehetőségük rendszerek feltörésére, információszerzésre.

Mint kiderült, az NSA nem kevés ilyen tudással bírt, és ezeket ki is használta. Az áprilisban napvilágra került információk szerint például a közel-keleti pénzügyi tranzakciókat bonyolító rendszerekbe is mélyen beleláttak. De emlékezhetünk a 2015 nyarán kirobbant botrányra is: az olasz illetőségű Hacking Team szoftvereiért és szolgáltatásaiért több európai ország mellett a világ ismert elnyomó hatalmai is sokat fizettek, és pont Magyarország volt az egyik legnagyobb, bár sokat bénázó ügyfelük.

Tehát maximum a szoftverfejlesztők jóindulatára és önös érdekeire hagyatkozhatunk. Valójában olyan szervezet nem is nagyon létezik, amely az emberek vagy nem kritikus infrastruktúrák kiberbiztonságát garantálni igyekezne vagy tudná. A kiberbiztonságot durván az értéke alatt kezeljük manapság mind egyénileg, mind közösségileg – és hogy ez így is maradjon, ahhoz valójában erős érdekek fűződnek. (F.K.)

3. Az ilyen jellegű támadások rengeteg emberi életet veszélyeztetnek. A társadalom számára legfontosabb infrastruktúrák nem a legvédettebbek. A legevidensebb példa azoké a brit kórházaké, ahol szombattól nem tudták a betegek kórtörténetét megvizsgálni, vagy röntgenfelvételeket készíteni, ami „kritikus fontosságú a sürgősségi ellátásban”, nyilatkozta több orvos is a médiában. Az Egyesült Királyság állami egészségügyi rendszerét alaposan megviselték a megszorítások, és hálózatainak, gépeinek, archívumainak aktualizálása nem volt prioritás. Az ott dolgozók kétségbeeséséhez képest jelentős kontrasztot képviselt a BBC-nek önhitten nyilatkozó Amber Rudd, belügyminiszter asszony: „ a pácienseknek kényelmetlenségekben volt részük, de senki nem fért hozzá a kórtörténetükhöz”.

Kattints, és kövesd a Kettős Mércét, hogy ne maradj le egyetlen hírről sem!

Hasonlóan reagált egyébként a spanyol belügyminiszter is, és ez azért különösen meglepő, mert a brit tárcavezető akkor még nem tartotta olyan nagyra a páciensek személyes adatainak védelmét, amikor egy alkalmazás kedvéért a Google-nek ajándékozta azokat… Remélhetőleg nem élesben kell majd megtanulniuk ezeknek a politikusoknak, hogy az információ és a működőképes gépek hiánya a sürgősségi osztályon halált okozó kényelmetlenség is lehet.

És imádkozzunk, hogy hasonlóan kritikus jelentőségű infrastruktúrák, mint az elektromos erőművek, víztározók vagy atomfegyver-raktárak védelme erősebb legyen. És hogy ne legyenek Windows-zal vezérelt tankok, bombázók vagy tengeralattjárók. És hogy sokan átgondolják újra, hogy valóban internethez csatlakozó autókat akarnak-e vezetni, vagy tényleg a Meghekkelhető Dolgok világában élni.

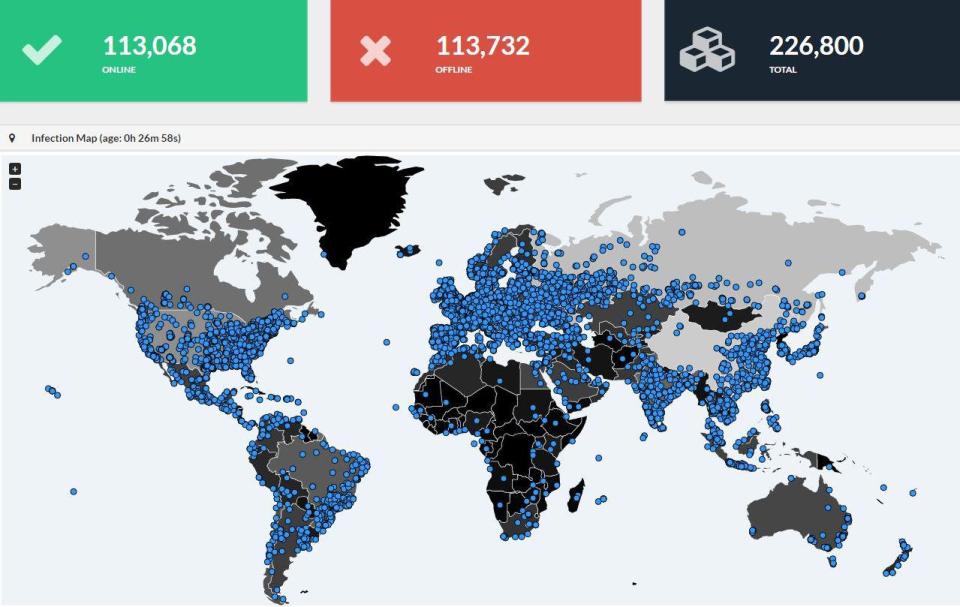

A vírus elterjedése 24 óra alatt, forrás: The Sun

4. A vállalatok inkább fizetnek, mint hogy elmondják, mi történt. A spanyol Nemzeti Kiberbiztonsági Intézet (INCIBE) szerint csak 2017 első negyedévében 45%-kal emelkedett a támadások és „túszejtések” száma. Ha ez kevésnek tűnik, az azért van, mert kevesen tesznek bejelentést. A szektorról szóló beszámolók szerint 2016-ban 752%-kal emelkedett ez a szám, ami több ezer milliárd dolláros kárt okozott a vállalatoknak a világon. A nagy cégek fizetnek és hallgatnak, mert inkább pénzt veszítenek, mint hírnevet.

Ezért tagadta péntek reggel majd minden fertőzött rendszerű vállalat kommunikációs osztálya, hogy a támadás áldozatai lettek, és csak akkor jelentkeztek be, amikor kiderült, hogy nemzetközi horderejű az ügy. Mindez felelőtlen egoizmus, hiszen így a zsarolók piacát táplálják, és megakadályozzák az ellenállás megerősítéséhez szükséges riasztást. Egyelőre a zsarolók 30 ezer dollárt nyertek az akción, ami nevetséges annak horderejéhez képest.

Május 21-én hajnalban már 100 ezer dollár fölött járnak a befizetések, bár ez az összeg még mindig nevetségesen kicsi más zsarolóvírusok által kizsarolt összegekhez képest. Emellett az is kiderült, hogy még ha fizet is a megtámadott gép tulajdonosa, valójában a hackerek kezében nincs mód a fizető fertőzött gépek beazonosítására. Nem mellesleg a vírus kódjának elemzése arra is rámutatott, hogy nincs automatikus módja a zsarolóvíruson keresztül a titkosított fájlok visszafejtésének, ehhez szükséges kapcsolatba kerülni a zsarolókkal, ami még ismereteink szerint senkinek sem sikerült. A zsarolóknak fizetni tehát tökéletesen fölösleges. Viszont már csütörtökön felfedeztek egy módszert ls írtak rá programot, amivel feloldható a fájlok titkosítása – amennyiben az áldozat nem kapcsolta ki a gépét a fertőzés megtörténte óta. (F.K.)

5. A központosított rendszerek és a monopolisztikus, zárt forráskódú szoftverek rossz kombinációt alkotnak. A Nemzeti Kriptológiai Központ megerősítette, hogy a vírusprogram Windows operációs rendszerekben terjed (a 7-től a 10-ig, érintve a Vistát, XP-t, RT-t stb.), méghozzá a központi hálózatra csatlakozó minden gépen. Ezek az ugyanolyan operációs rendszerrel működő, centralizált hálózatok olyan monokultúrák, amelyek elősegítik a fertőzések, gombásodás vagy sebek kialakulását és terjedését: ez a tökéletes közegük. Az operációs rendszerek nagyobb sokszínűsége egészségesebb és nehezebben lerohanható környezetet alkotna.

Tovább rontja a helyzetet, ha a programért felelős cég felhagy a termék aktualizációjával és javításával (foltozásával), hogy arra késztesse a felhasználókat, vegyék meg a licenc következő generációit. Kórházaknak kellett leállniuk ahhoz, hogy a Microsoft publikáljon egy sürgősségi javítást, amellyel befedhető volt egy olyan lyuk, amelyről a cégnek már korábban tudomása volt… (A Microsoft csak május 13-án, a vírus elterjedése után adta közre a már nem támogatott verziók, így az XP vagy Windows 8 esetében használható biztonsági frissítést. a szerk.) Pedig az ilyen frissítés, akárcsak az oltás, csak akkor hasznos, ha még a fertőzés előtt megkapjuk.

6. Nemcsak a hírszerző szolgálatok képesek arra, hogy világméretű kibertámadást indítsanak. Az eszköz szofisztikált volt, a kivitelezés már nem annyira. Ez két dolgot jelent, és mindkettő rossz hír. Az egyik az, hogy bármely, balfékekből álló bűnbanda, amelynek akad 1000 bitcoinja, hogy kártékony szoftvert vegyen az NSA készletéből – vagy a Moszadéból vagy a 3PLA-éból, az NSA kínai megfelelőjétől – képes lehet arra, hogy kommunikációs rendszereket, bankokat és kórházakat tartson sakkban, anélkül, hogy ura lenne az eszköz működésének vagy felfogná, milyen kárt okozhat, akaratlanul is. A másik pedig az, hogy egy valódi szakértelemmel bíró szervezet, ha valóban szándékában lett volna kárt okozni, sokkal messzebb is eljuthatott volna.

A támadás teljesen logikátlan jellege, a vírus gyatra kódja és az újabb verziókban megismétlődő amatőr hibák miatt egyes biztonsági szakértők már egyenesen arra gyanakodnak – írja a Wired –, hogy a támadást valódi célja nem is profitszerzés volt, hanem csak az NSA megszégyenítése és bosszantása a high-tech kiberfegyvereikkel végrehajtott nagy és értelmetlen pusztítással. (F.K.)

7. Mindez meg fog ismétlődni. Hamar és súlyosabb formában. Van, aki úgy véli, ez csak egy kísérlet volt, egy próbajáték egy komolyabb támadás előtt. A támadást feltartóztató, rejtélyes anonim hős is felhívta rá a figyelmet, hogy a bűnözők átalakítják majd a vírust, és újrakezdik az egészet. A vírusok világa is darwini alapokon nyugszik, csak a fejlődés sokkal-sokkal gyorsabban megy végbe.

Füzessi Károly (keretesek), Dobsi Viktória (fordítás)

Ez a cikk is a ti támogatásaitokból készült el, a Kettős Mércét a ti adományaitokból tartjuk fenn!A Mércét nem támogatják oligarchák vagy pártpénztárnokok, csupán egyszerű magánemberek. Ez biztosítja a függetlenségünket. Támogass minket rendszeresen havi 1000, 2000 vagy 5000 forint átutalásával, hogy még több ilyen cikket írhassunk, és még több emberhez juttathassuk el, mi történik valójában az országban!